MASVのチームオーナーは、個々のチームに対してSSOを要求することができます。このガイドでは、Oktaを使用してSSOを構成する方法を説明します。

MASVでSSOを設定する

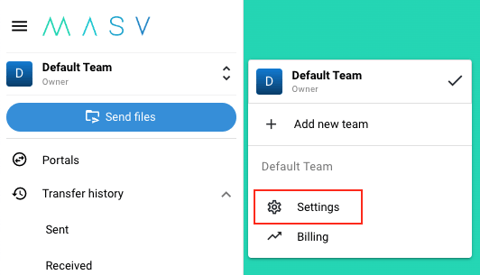

- MASVにログインし、SSOを設定するチームを選択したことを確認します。

- 左サイドバー上部のチームセレクタをクリックし、「設定」をクリックすると、チームの設定画面に移動します。

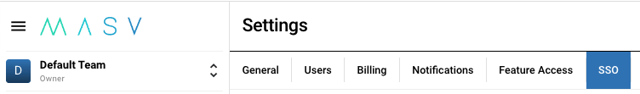

- チーム設定ページに移動したら、「SSO」タブに移動する

SSOタブが表示されない場合、このチームの管理者でない可能性があります。チームオーナーに連絡し、必要なアクセス権をリクエストしてください。管理者であるにもかかわらず、SSOタブが表示されない場合は、SSOがチームのために有効になっていない可能性があります。 - 少なくとも1つのドメインの所有権が確認されていることを確認します。ドメイン検証のガイドについては、「シングルサインオン(SSO)のためのドメイン検証方法」をご覧ください。

-

SSO Configuration」セクションに、3つのフィールドが表示されるはずです。

- ACS URL

- SP エンティティ ID

- SPメタデータURL

この画面を開いたまま、次のステップに進んでください。

OktaでSAMLアプリケーションを作成する

- Oktaの管理画面にログインしていることを確認する。

- サイドナビゲーションで「アプリケーション」に移動する

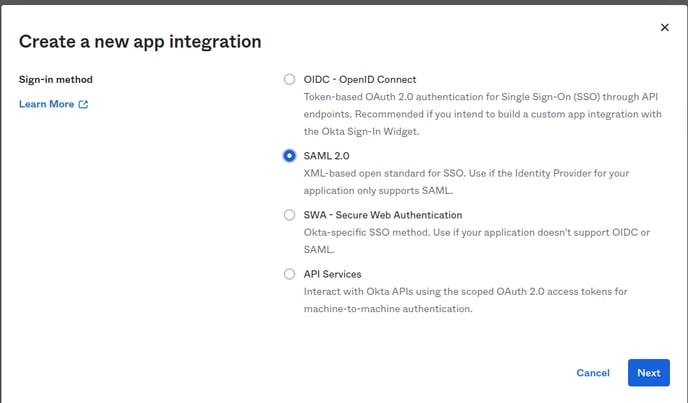

- Create App Integration」をクリックします。モーダルが開くはずです

- 統合の種類として「SAML 2.0」を選択する

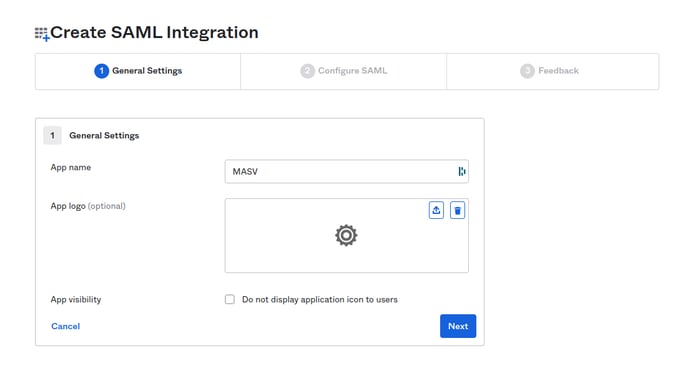

- 統合設定ページにリダイレクトされるはずです。アプリケーションに名前を付けます。例えば、"MASV "です。

-

"Next "をクリックします。

-

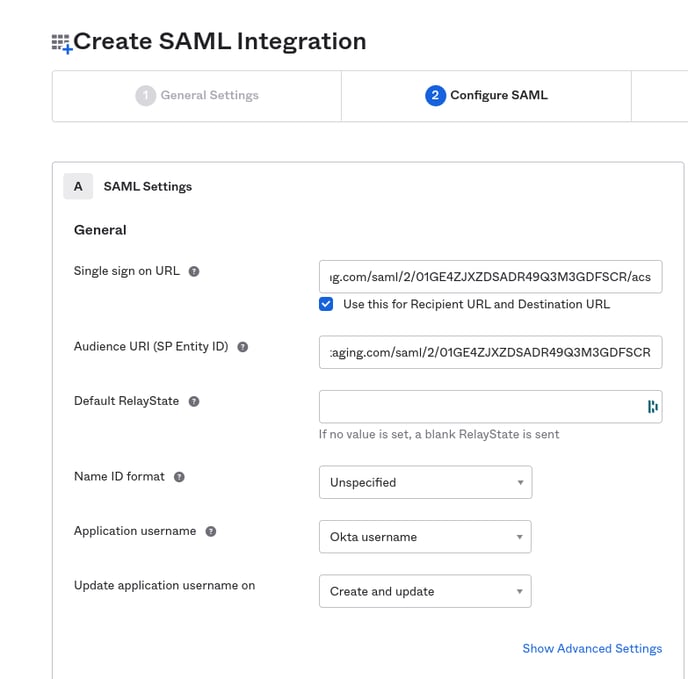

ここで、以下の情報を入力するよう促されるはずです。

- シングルサインオンURL

- オーディエンスURI(SPエンティティID)

ここで、MASV SSO設定ページから以下の値を正しいOktaフィールドにコピーする必要があります。

- MASV SSOの設定ページから「ACS URL」の値をコピーし、Oktaの「シングルサインオンURL」フィールドに貼り付けます。

- MASV SSOの設定ページから「SPエンティティID」の値をコピーし、Oktaの「Audience URL (SP Entity ID)」欄に貼り付けます。

-

"名前IDの形式 "の値として "未指定 "を選択する。

-

"アプリケーションユーザー名 "の値として "Oktaユーザー名 "を選ぶ

-

"Update application username on "の値として、"Create and update "を選択する。

-

OktaのSAML Integrationの作成画面は、次のようになります。

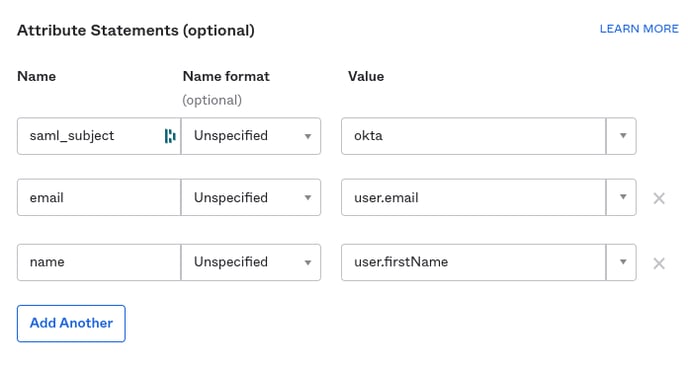

スクロールダウンして「Attribute Statements」セクションを見つけます。MASVがユーザーを正しくプロビジョニングできるように、Oktaのユーザー属性を特定のフィールドにマッピングする必要があります。

新たに2つの空のフィールドを追加し、この表に従って記入する必要があります。

| 名称 | 名前の形式 | 価値観 |

| saml_subject(サムエルサブジェクト | 不特定多数 |

でなければならない。 オクタ この値は必ず手動で入力してください |

| メール | 不特定多数 |

ユーザーメール (候補から選択) |

| 名前 | 不特定多数 |

user.firstName (候補から選択) |

これで、属性文の表は次のようになります。

- グループ属性ステートメント」セクションは空欄のままにしておきます。

- "Next "をクリックします。

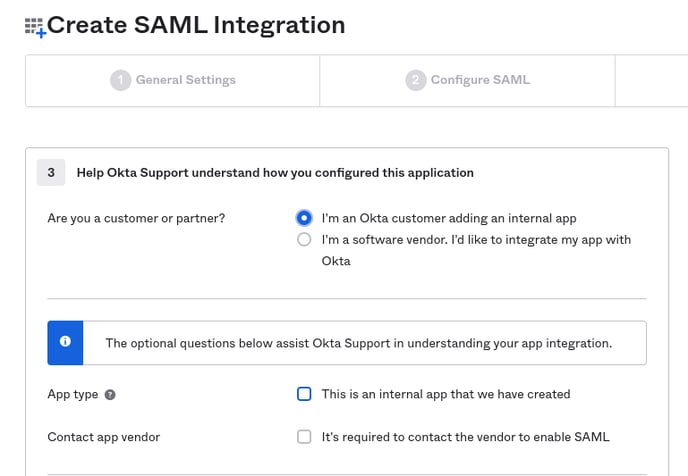

- 次の画面で、"I'm an Okta customer adding an internal app" を選択します。

- "Finish "をクリックします。

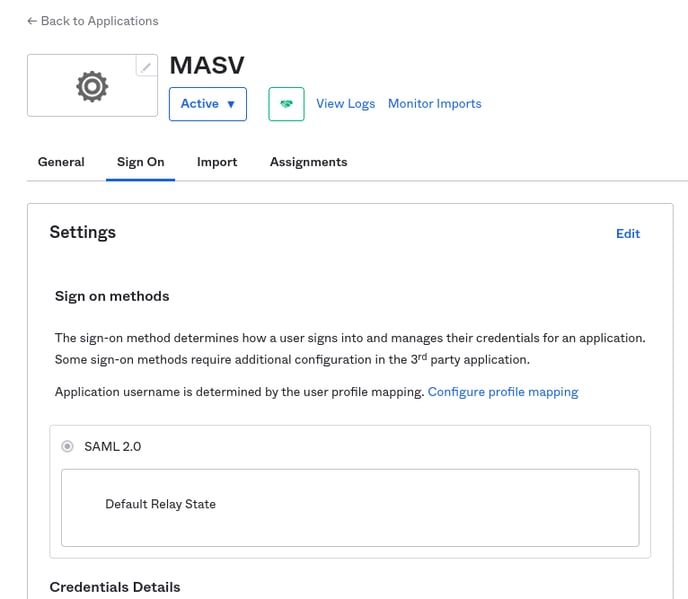

OktaのメタデータをMASVに取り込む

前のステップを完了すると、アプリケーションの情報ページが表示されるようになります。このような感じです。

次に、OktaのメタデータのXMLバージョンを見つけ、それをMASVにインポートする必要があります。以下の手順で行うことができます。

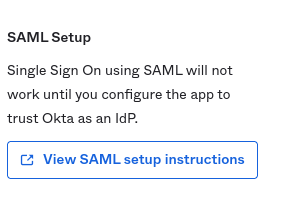

- アプリケーション・ページの一番下までスクロールします。右側のサイドバーに、「View SAML setup instructions」というボタンが表示されているはずです。このボタンをクリックします。

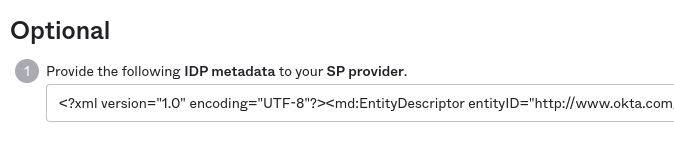

- 「How to Configure SAML 2.0 for <application name> Application」というタイトルのページにリダイレクトされるはずです。Optional(オプション)」の見出しが表示されるまで、下にスクロールします。このセクションの下にあるテキストフィールドには、Oktaのメタデータの生のXMLバージョンが含まれています。これをクリップボードにコピーしてください。

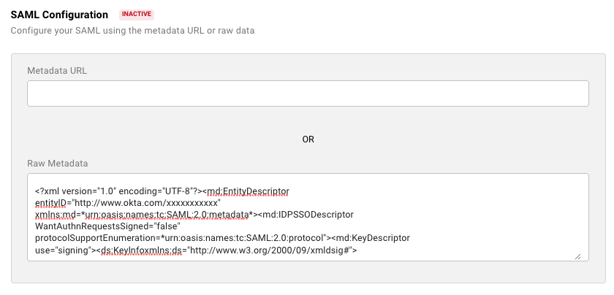

- MASVチームのSSO設定ページに戻り、画面の右側にある「Raw Metadata」フィールドを探します。このフィールドに、OktaからコピーしたXMLメタデータを貼り付けます。

- 右下の「Save」をクリックします。これでSAML構成が「有効」と表示されるはずです。

- ページの右側上部に「SSO名」フィールドが表示されるようになります。ここで、ユーザーがSSOでチームにログインする際に使用する名前を選択します。例えば、masvと入力した場合、ユーザーはSSOのログインページでSSO名としてmasvと入力します。

- SSO名を選択・入力したら、もう一度「保存」をクリックします。これで、SSOの設定は完了です

アプリケーションにユーザーを割り当てる

新しく作成したOktaアプリケーションをユーザーに割り当てる必要があります。Oktaのガイドがこちらにあります。アプリケーションが割り当てられていないユーザーは、SSOでMASVにログインすることができなくなります。

試してみる

MASVのSSOサインインページに移動し、チーム用に選択したSSO名を入力します。サインイン」をクリックすると、Oktaにリダイレクトされ、認証が行われるはずです。認証が完了すると、MASVにリダイレクトされるはずです。

MASVのダッシュボードにリダイレクトされた場合は、素晴らしいです。そのまま通常通りMASVをご利用いただけます。招待メールの受信を促す画面にリダイレクトされた場合は、受信後、SSOで再サインインしてください。