MASV のチームオーナーは、個々のチームに対して SSO を要求することができます。このガイドでは、Azure ADを使用してSSOを構成する方法について説明します。

MASVにSSOを設定する

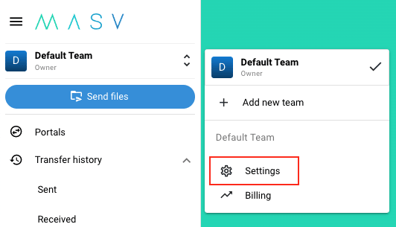

- MASVにログインし、SSOを設定するチームを選択したことを確認します。

- 左サイドバー上部のチームセレクタをクリックし、「設定」をクリックすると、チームの設定画面に移動します。

- チーム設定ページに移動したら、「SSO」タブに移動する

SSOタブが表示されない場合、このチームの管理者でない可能性があります。チームオーナーに連絡し、必要なアクセス権をリクエストしてください。管理者であるにもかかわらず、SSOタブが表示されない場合は、SSOがチームのために有効になっていない可能性があります。

- 少なくとも1つのドメインの所有権が確認されていることを確認します。ドメイン検証のガイドについては、「シングルサインオン(SSO)のためのドメイン検証方法」をご覧ください。

-

「SSO Configuration」セクションに、3つのフィールドが表示されるはずです。

- ACS URL

- SP エンティティ ID

- SPメタデータURL

この画面を開いたまま、次のセクションに進んでください。

Azure Applicationの作成と設定

- Azureにサインインしていることを確認します。

- サイドバーの「Azure Active Directory」をクリックし、同じくサイドバーから「Enterprise Applications」へと進みます。

- トップナビゲーションにある「新規お申し込み」をクリックします。

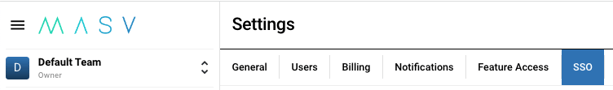

- トップナビゲーションにある「Create your own application」をクリックします。ウィンドウの右側にペインが開くはずです。

- アプリケーションに名前を付け(例:「MASV」)、「ギャラリーにない他のアプリケーションを統合する(Non-gallery)」を選びます。

- ペインの左下にある「作成」をクリックします。しばらくすると、新しいエンタープライズアプリケーションの概要ページにリダイレクトされるはずです。

- 左サイドバーの「シングルサインオン」をクリックします。

- シングルサインオンの方式として「SAML」を選択し、次のセクションに進みます。

MASVのメタデータをインポートする

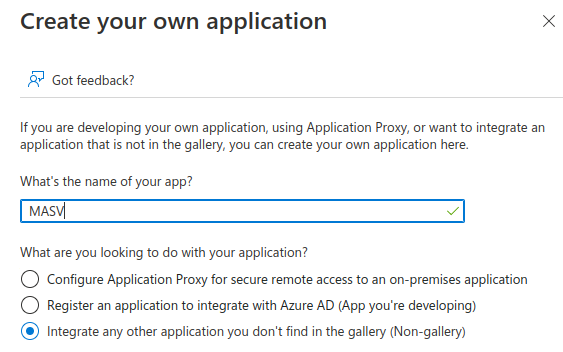

最後のセクションを完了すると、SAML 設定ページが表示されるようになるはずです。また、MASVチームのSSO設定ページも開いているはずです。

- まず、「SAML 基本構成」セクションの「編集」ボタンをクリックします。ウィンドウの右側にペインが開くはずです。

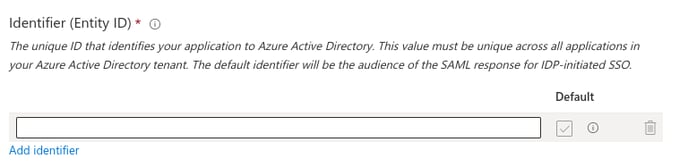

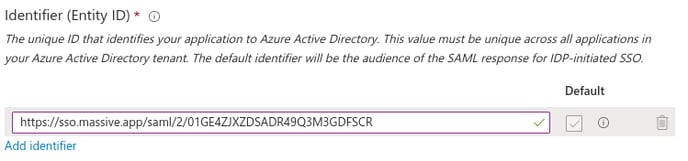

- 識別子(エンティティID)」の下にある「識別子を追加」をクリックします。新しい行が作成されるはずです。

- MASVチームのSSO設定ページから「SPエンティティID」の値をコピーして、新しい行のテキストボックスに貼り付けます。

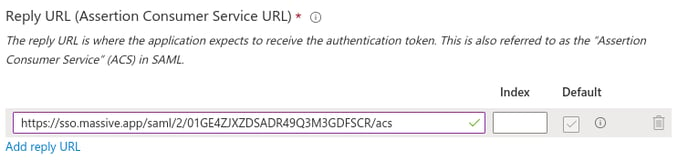

- 返信用URL(Assertion Consumer Service URL)」の下にある「返信用URLを追加する」をクリックします。新しい行が作成されるはずです。

- MASVチームのSSO設定ページから「ACS URL」の値をコピーして、新しい行のテキストボックスに貼り付けます。

- トップナビゲーションで「保存」をクリックし、次のセクションに進みます。

Azureにおける属性のマッピング

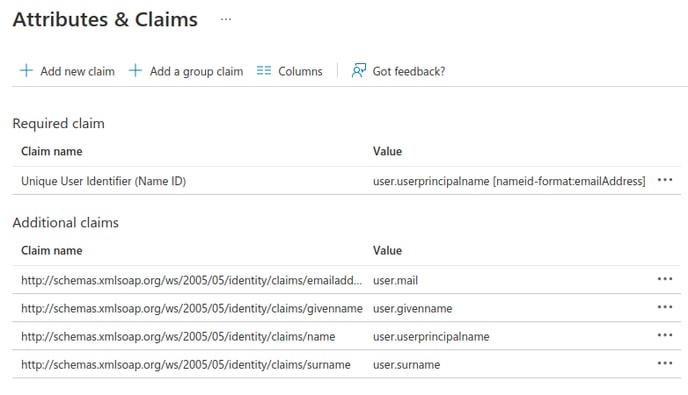

MASV の SP メタデータが Azure アプリにインポートされたので、Azure のユーザー属性を MASV が理解できるフィールドにマッピングする必要があります。

- SAML設定ページの「Attributes & Claims」セクションの右側にある「Edit」ボタンをクリックします。リダイレクトされます。

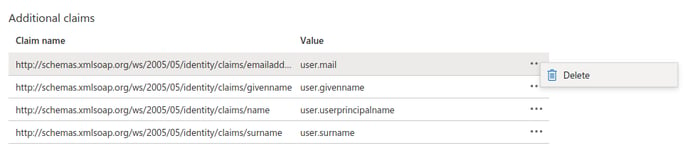

- このようなページが表示されるはずです。

- まず、「追加請求」の各請求の横にある3つの点をクリックし、すべて削除してください。

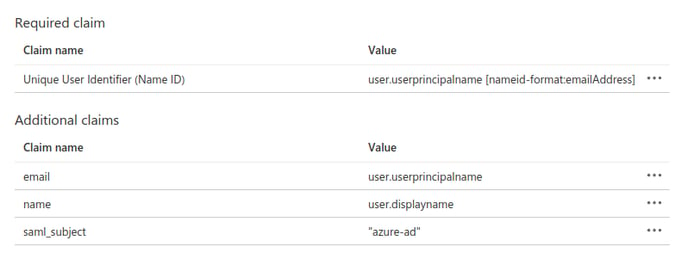

- 以下の手順で、以下の表に従って3つの新しいクレームを作成します。

名称 価値観 必須 メール user.userprincipalname(ユーザー名 はい 名前 ユーザー名表示名 はい saml_subject(サムエルサブジェクト 「アズールアド はい -

新しい請求を追加する」をクリックします。リダイレクトされます。

-

上記の表を参照し、「Name」欄に名前の値を入力します。

-

Namespace」は空欄のままにしておきます。

-

上記の表を参照し、"Source attribute field "に値を入力します。

値を入力し始めると、オートコンプリートが値を提案し始めるので、すべてが正しく選択されていることを確認するために、候補を使用することをお勧めします。

-

"保存 "をクリックします。

-

- 新しいクレームを追加した後、クレームテーブルは次のようになります。

- これでクレームマッピングは完了です、次のセクションに進んでください。

MASVでAzureアプリケーションのメタデータをインポートする

Azureアプリケーションのシングルサインオン設定ページに戻って移動します。Azureのメインページからそこに行くには、次のようにします。

- サイドバーの「Azure Active Directory」をクリックします。

- サイドバーの「Enterprise Applications」をクリックします。

- これまでのセクションで作成・設定したアプリケーションを選択します。

- サイドバーの「シングルサインオン」をクリックします。

そこで、次のステップに進みます。

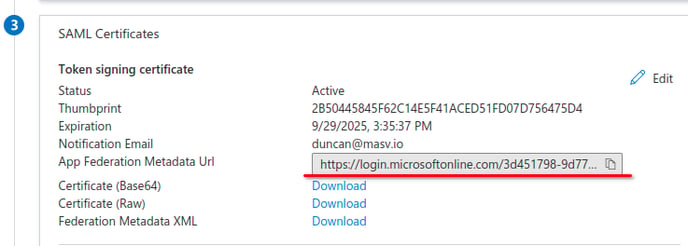

- SAML Certificates」セクションまでスクロールダウンし、「App Federation Metadata Url」値をコピーします。

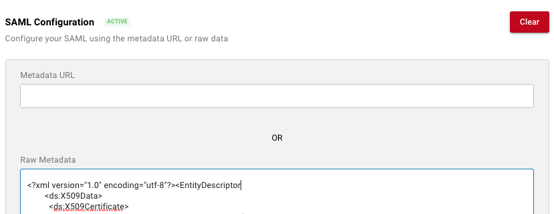

- MASVチームのSSO設定ページにアクセスし、コピーしたURLを「SAML設定」の「メタデータURL」入力に貼り付けます。

- 右下の「保存」をクリックします。

- SAML 構成がアクティブであることが表示され、Azure アプリケーションからダウンロードした生の XML メタデータが「Raw Metadata」フィールドに表示されるはずです。

- これで、ページの右側上部に「SSO名」フィールドが表示されるはずです。ここで、ユーザーがSSOでチームにログインする際に使用する名前を選択します。例えば、masvと入力した場合、ユーザーはSSOのログインページでSSO名としてmasvと入力します。

- SSO名を選択・入力したら、もう一度「保存」をクリックします。これでSSOの設定は完了です

アプリケーションにユーザーを割り当てる

ユーザーが SSO 構成で MASV にサインインするためには、Azure 内でアプリケーションにユーザーを割り当てる必要があります。手順については、Microsoft のドキュメントを参照してください。

試してみる

MASVのSSOサインインページに移動し、チーム用に選択したSSO名を入力します。サインイン」をクリックすると、Microsoftのログインページにリダイレクトされ、認証が行われるはずです。認証が完了すると、MASVにリダイレクトされるはずです。

MASVのダッシュボードにリダイレクトされた場合は、素晴らしいです。そのまま通常通りMASVをご利用いただけます。招待メールの受信を促す画面にリダイレクトされた場合は、受信後、SSOで再サインインしてください。