MASV の SSO 実装は SAML 2.0 に準拠しているため、当社が公式にサポートしていない ID プロバイダを MASV で動作するように設定することができるはずです。このガイドでは、いくつかの一般的な手順と推奨事項を説明する。

アイデンティティ・プロバイダーの詳細を収集する

アイデンティティ・プロバイダの XML メタデータを取得する必要があります。これは、URLまたは生のXMLを貼り付けることによってMASVに提供することができます。

ほとんどの IDP では、メタデータにアクセスする前に、まず SAML 2.0 アプリケーションを作成/登録する必要があります。これは、IDP メタデータには、通常、アプリケーションに固有の情報が含まれるためです。

IDPによっては、IDPのメタデータにアクセスする前に、MASVのサービスプロバイダのメタデータを提供する必要がある場合があります。この場合、次のステップを完了してから、このステップに戻る必要があります。

MASVのメタデータをアイデンティティ・プロバイダーに提供する。

MASVのサービスプロバイダのメタデータは、以下の手順でチームのSSO設定ページから取得できます。

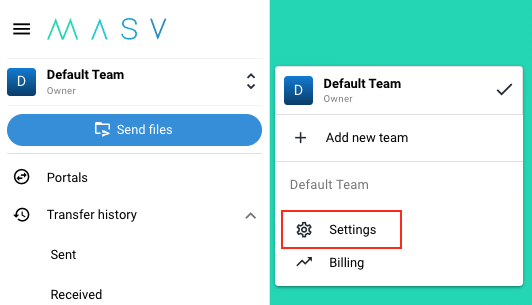

- MASVにログインし、SSOを設定するチームを選択したことを確認します。

- 左サイドバー上部のチームセレクタをクリックし、「設定」をクリックすると、チームの設定画面に移動します。

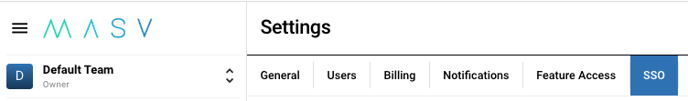

- チーム設定ページに移動したら、「SSO」タブに移動する

SSOタブが表示されない場合、このチームの管理者でない可能性があります。チームオーナーに連絡し、必要なアクセス権をリクエストしてください。管理者であるにもかかわらず、SSOタブが表示されない場合は、SSOがチームのために有効になっていない可能性があります。

- 少なくとも1つのドメインの所有権が確認されていることを確認します。

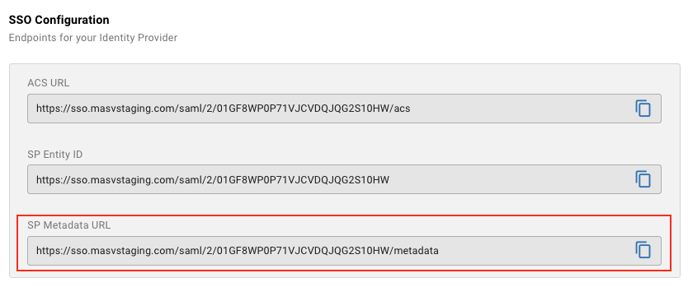

ドメイン検証の手引きはこちらドメイン検証ガイド - 「SSO Configuration」セクションで、「SP Metadata URL」値をコピーします。

Identity Providerによっては、メタデータをダウンロードしたり開いたりする必要がなく、URLを提供できる場合があります。ただし、ファイルをアップロードしたり、入力フィールドにXMLを貼り付けたりする必要がある場合があります。メタデータファイルをダウンロードするには、リンクに移動し、Identity Provider にアップロードするためにファイルを保存することができる。また、このファイルを開いて XML をコピーし、Identity Provider に貼り付けることもできます。

アイデンティティ・プロバイダのメタデータをMASVに取り込む

以下のステップの実行は、アイデンティティ・プロバイダがメタデータを提供する方法によって異なります。MASV は、URL 経由または生の XML メタデータを貼り付けることによってメタデータをインポートすることをサポートしています。

- MASVチームのSSO設定ページに移動する

- Identity Provider からメタデータ URL を受け取った場合は、それを SAML Configuration の「Metadata URL」フィールドに貼り付ける。

- ID プロバイダが生の XML メタデータを提供した場合は、それを SAML Configuration の「Raw Metadata」フィールドに貼り付ける。

- 右下の「保存」をクリックします。

- 有効なメタデータがインポートされた場合、SAML 構成がアクティブと表示されるようになります。

- ページの右側上部に「SSO名」フィールドが表示されるようになります。ここで、ユーザーがSSOでチームにログインする際に使用する名前を選択します。例えば、masvと入力した場合、ユーザーはSSOのログインページでSSO名としてmasvと入力します。

マッピング属性

MASVでは、SSOリクエストを処理するために、IDプロバイダー内で多くのユーザーID属性をマッピングする必要があります。下表を参照してください。

| アトリビュート名 | 価値観 |

| saml_subject(サムエルサブジェクト | IDプロバイダの名前です。一部のIDプロバイダーでは自動的に設定されますが(例:PingOne)、その他のプロバイダーではこのフィールドにハードコードされた文字列を設定する必要がある場合があります。例えば、OktaがあなたのIDプロバイダーである場合、「okta」となります。 |

| メール | ユーザーのEメールアドレス。これは、彼らの主要なログインメールであるべきです。 |

| 名前 | ユーザーの名前です。これは、ファーストネーム、ファーストネーム+ラストネーム、ユーザー名、またはIDプロバイダ内で利用可能なその他の属性とすることができます。 |

すべてをまとめる

以下が完了していることを確認する。

- アイデンティティ・プロバイダーでアプリケーションのセットアップを完了する。

- MASVのサービスプロバイダのメタデータをIdentity Providerにインポートする。

- チームSSO設定ページを使用して、アイデンティティプロバイダのメタデータをMASVにインポートする。

- MASVチームのSSO名を設定する

- 必要な属性のマッピングを完了した

- アイデンティティ・プロバイダー内で必要に応じてユーザー/グループを割り当てる。

上記の手順がすべて完了したら、MASV内のIdentity Providerで認証を行ってみてください。

MASVのSSOサインインページに移動し、チーム用に選択したSSO名を入力します。サインイン」をクリックすると、IDプロバイダーにリダイレクトされ、認証が行われるはずです。認証が完了すると、MASVにリダイレクトされるはずです。

MASVのダッシュボードにリダイレクトされた場合は、素晴らしいです。そのまま通常通りMASVをご利用いただけます。招待メールの受信を促す画面にリダイレクトされた場合は、受信後、SSOで再サインインしてください。

ID プロバイダからエラーが表示された場合は、設定を確認し、必要に応じて ID プロバイダのサポートチームに連絡してください。MASVからエラーが発生した場合は、エラーメッセージを確認し、原因を特定することができます。一般的な原因は、Identity Provider内の属性が正しくマッピングされていないことです。